Mostrando postagens com marcador Sonicwall. Mostrar todas as postagens

Mostrando postagens com marcador Sonicwall. Mostrar todas as postagens

quinta-feira, 11 de outubro de 2018

terça-feira, 23 de junho de 2015

VPN: Configurando um site para Política de VPN site usando o Modo principal (Endereço IP estático em ambos os sites) em o SonicOS Enhanced

Parte superior do formulário

VPN: Configurando um site para Política de VPN site usando o Modo principal (Endereço IP estático em ambos os sites) em o SonicOS Enhanced

As versões de firmware: Todas as versões de firmware aprimorada Gen5 e Gen4 SonicOS. Serviços: V PN (Site-to-Site VPN em modo principal entre dois dispositivos SonicWALL).

Visão Geral / Cenário:

Ao configurar um túnel Site-to-Site VPN em SonicOS firmware avançado usando o Modo Principal ambos os dispositivos SonicWALL (Site A e Site B) deve ter um endereço IP estático WAN roteáveis.

Configuração de Rede:

Etapas de implantação:

Passo 1: Criando objetos de endereços para sub-redes VPN.

Passo 2: Configuração de uma política de VPN no Site A SonicWALL.

Passo 3: Configuração de uma política de VPN no Site B SonicWALL

Passo 4: Como testar este cenário.

Passo 2: Configuração de uma política de VPN no Site A SonicWALL.

Passo 3: Configuração de uma política de VPN no Site B SonicWALL

Passo 4: Como testar este cenário.

Analyzer 7.0: Como instalar Analyzer 7.0 (para Windows)

Analyzer 7.0: Como instalar Analyzer 7.0 (para Windows)

Recurso / Aplicação:

Este guia irá ajudá-lo com a instalação de Analyzer 7.0. Ele não substitui o guia do administrador, mas pode complementá-lo. GMS e Analyzer 7.0 para Windows faz usar o mesmo arquivo de instalação. Este arquivo pode ser baixado gratuitamente em sua conta MySonicWALL.com.

Diferenciação entre GMS e Analyzer vai acontecer uma vez que registrar o produto.

Por favor, faça servidor certeza do analisador está usando um endereço IP estático. Também é recomendável desligar qualquer antivírus ou firewall para a instalação, pois podem causar problema.

Diferenciação entre GMS e Analyzer vai acontecer uma vez que registrar o produto.

Por favor, faça servidor certeza do analisador está usando um endereço IP estático. Também é recomendável desligar qualquer antivírus ou firewall para a instalação, pois podem causar problema.

Procedimento:

quarta-feira, 21 de agosto de 2013

Problemas de bloqueio do APP-Control relacionado a Google

Essa semana a SonicWALL trocou uma assinatura de categoria.

A

Assinatura 6015 referente a “SSL Gstatic” passou de “MISC-APPS” para

“SOCIAL NETWORKING” portanto quem está bloqueando esta categoria está

com problemas no google.

A solução é desativar a assinatura 6015.

segunda-feira, 29 de julho de 2013

quarta-feira, 24 de julho de 2013

domingo, 21 de julho de 2013

Webinars SonicWall

Relação de Webinars gravados e disponibilizados para download com áudio caso tenham interesse. Consultem os temas:

=> SonicWALL 2010, novos produtos, virtualização e o novo sistema operacional com áudio:

Link para download:

https://na4.salesforce.com/

=> SonicOS 5.5. Descubra algumas funcionalidades que revolucionarão sua empresa com audio:

Link para download:

https://na4.salesforce.com/

=> SonicWALL, a tecnologia Wireless e LHM com audio:

Link para download:

https://na4.salesforce.com/

=> SonicWALL Application Firewall / WAF (Web application Firewall). Conheça um pouco mais sobre este recurso.

Link para download:

https://na4.salesforce.com/

=> SonicWALL UTM x Stateful Firewall x Concorrência. Tudo que você sempre quis saber mas nunca teve coragem de perguntar.

Link para download:

https://na4.salesforce.com/

Peço a gentileza de divulgar esta nova forma de treinamento junto aos seus clientes e equipes de trabalho.

SSL-VPN:

https://na4.salesforce.com/

=> SonicWALL 2010, novos produtos, virtualização e o novo sistema operacional com áudio:

Link para download:

https://na4.salesforce.com/

=> SonicOS 5.5. Descubra algumas funcionalidades que revolucionarão sua empresa com audio:

Link para download:

https://na4.salesforce.com/

=> SonicWALL, a tecnologia Wireless e LHM com audio:

Link para download:

https://na4.salesforce.com/

=> SonicWALL Application Firewall / WAF (Web application Firewall). Conheça um pouco mais sobre este recurso.

Link para download:

https://na4.salesforce.com/

=> SonicWALL UTM x Stateful Firewall x Concorrência. Tudo que você sempre quis saber mas nunca teve coragem de perguntar.

Link para download:

https://na4.salesforce.com/

Peço a gentileza de divulgar esta nova forma de treinamento junto aos seus clientes e equipes de trabalho.

SSL-VPN:

https://na4.salesforce.com/

terça-feira, 19 de fevereiro de 2013

NAT - Sonicwall TZ-150

Routers and Firewall Appliances

Port Forwarding on the Sonicwall TZ-150 Wireless Router

Passo 1: Logon para o seu roteador

Abra o seu navegador e http://192.168.168.168/ tipo na janela de endereço (http://192.168.168.168 é o IP padrão da Sonicwall TZ-150, se você mudou isso, então use o endereço apropriado).

Abra o seu navegador e http://192.168.168.168/ tipo na janela de endereço (http://192.168.168.168 é o IP padrão da Sonicwall TZ-150, se você mudou isso, então use o endereço apropriado).

Digite o nome de usuário "admin" ea senha "password" (estas são as padrão SonicWALL TZ-150 valores). Nota: Se você tiver alterado o nome de usuário e senha padrão, em seguida, utilizar os valores que mudaram para eles.

SonicWALL Brasil File - SonicWALL Webinars - gravados com audio

Olá amigos,

Segue a relação de Webinars gravados e disponibilizados para download com áudio caso tenham interesse.

Consultem os temas:

Link para download:

https://na4.salesforce.com/sfc/p/300000001XWGX3QfkBjgkBHVovCJ_jO8jXZwdAs=

Link para download:

https://na4.salesforce.com/sfc/p/300000001XWGwwJcus0g8ZvAzIYGAJ2k329j4V0=

Link para download:

https://na4.salesforce.com/sfc/p/300000001XWGv77gr.T6ZwH6Q.FJKcq.eQhp6J0=

Link para download:

https://na4.salesforce.com/sfc/p/300000001XWGlBDIQsGqJnMSqzLwIRIC0p69ugA=

Link para download:

https://na4.salesforce.com/sfc/p/300000001XWGAWy5yyPT1zHopI4sNQgq5fHnUyk=

Peço a gentileza de divulgar esta nova forma de treinamento junto aos seus clientes e equipes de trabalho.

SSL-VPN:

https://na4.salesforce.com/sfc/p/300000001XWG.jbpqC0kv9DfquxkjvuroxXYK1c=

Segue a relação de Webinars gravados e disponibilizados para download com áudio caso tenham interesse.

Consultem os temas:

- SonicWALL 2010, novos produtos, virtualização e o novo sistema operacional com áudio:

Link para download:

https://na4.salesforce.com/sfc/p/300000001XWGX3QfkBjgkBHVovCJ_jO8jXZwdAs=

- SonicOS 5.5. Descubra algumas funcionalidades que revolucionarão sua empresa com audio:

Link para download:

https://na4.salesforce.com/sfc/p/300000001XWGwwJcus0g8ZvAzIYGAJ2k329j4V0=

- SonicWALL, a tecnologia Wireless e LHM com audio:

Link para download:

https://na4.salesforce.com/sfc/p/300000001XWGv77gr.T6ZwH6Q.FJKcq.eQhp6J0=

- SonicWALL Application Firewall / WAF (Web application Firewall). Conheça um pouco mais sobre este recurso.

Link para download:

https://na4.salesforce.com/sfc/p/300000001XWGlBDIQsGqJnMSqzLwIRIC0p69ugA=

- SonicWALL UTM x Stateful Firewall x Concorrência. Tudo que você sempre quis saber mas nunca teve coragem de perguntar.

Link para download:

https://na4.salesforce.com/sfc/p/300000001XWGAWy5yyPT1zHopI4sNQgq5fHnUyk=

Peço a gentileza de divulgar esta nova forma de treinamento junto aos seus clientes e equipes de trabalho.

SSL-VPN:

https://na4.salesforce.com/sfc/p/300000001XWG.jbpqC0kv9DfquxkjvuroxXYK1c=

segunda-feira, 18 de fevereiro de 2013

Liberando Acesso Web no SonicWALL para Endereços Restritos

Autor: Igor Casalecchi

Assunto: Liberando Acesso Web no SonicWALL para Endereços Restritos

Exibir artigo...

quinta-feira, 7 de fevereiro de 2013

Como descobrir endereço IP de um equipamento SonicWALL – Setup Tool

Fonte: mastercssa.com.br

| Bom pessoal, hoje vou demonstrar como voce pode descobrir o endereço IP de um appliance SonicWALL para poder realizar o acesso, ou ter maiores informações sem precisar acessar o equipamento. Existe um programa disponibilizado pela SonicWALL chamado Setup Tool, com esta ferramenta você pode localizar qualquer equipamento SonicWALL que estiver na rede através de um discovery que o software realiza. <!–more–> Abaixo os itens que o Setup Tool mostra:

Como mostra a imagem abaixo.

Disponibilizo também o software Setup Tool para que todos possam utilizar a ferramenta quando for necessário.

Espero que gostem!

Att

Igor Casalecchi

Instrutor SonicWALL

|

Exibir artigo...

Configurando NAT no SonicWALL – Passo-a-Passo

Fonte: mastercssa.com.br

| Caros Muita gente me pede algumas explicações mais detalhadas para cenários diversos em que necessitam utilizar um NAT, Para quem não se recorda NAT (Network Address Translation) serve para modificar o endereço IP da conexão. Sempre que você pensar em NAT relacionado ao SonicWALL você deve primeiramente definir se o NAT vai ser:

DICA: Sempre que você configurar uma interface como WAN o SonicWALL vai criar automaticamente o NAT de saida default para esta interface, ou seja, para navegar na Internet ou qualquer outro serviço com o IP da Interface WAN você não precisa criar o NAT novamente. Após esta definição vamos a criação do NAT, lembrando que qualquer tipo de NAT que você tenha escolhido, todos seguem os mesmos passos e são feitos na mesma tela. Os passos... |

Habilitando ping interno para as Interfaces do SonicWALL

Site: mastercssa.com.br

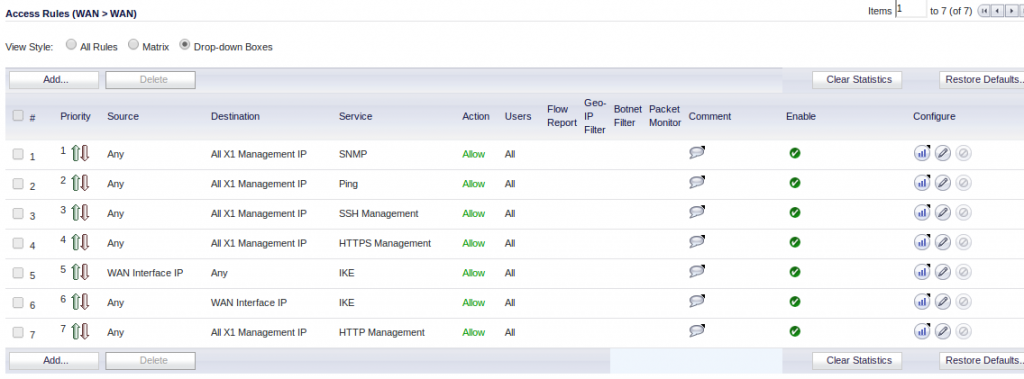

| Caros, vejo esta duvida muitas vezes então nada melhor que um post para explicar exatamente como o SonicWALL se comporta e como devemos criar as regras neste appliance de segurança. Imagine que você deseja monitorar os seus links de Internet efetuando um Ping (ICMP), ou qualquer outro tipo de acesso que queira fazer diretamente na interface WAN vindo da interface LAN. Se você tentar fazer isto vai perceber que não vai conseguir (a menos que já tenha passado por esta situação). Então quando você não consegue efetuar o ICMP para a rede WAN o primeiro pensamento é…. Regra de Firewall!!! |

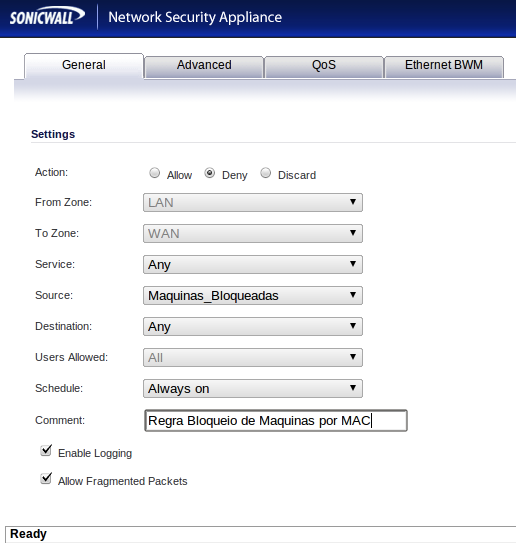

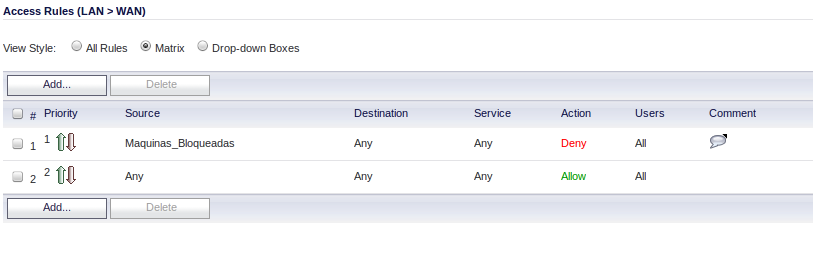

Bloqueando maquinas pelo mac address

Fonte: mastercssa.com.br

Exibir artigo...

quarta-feira, 6 de fevereiro de 2013

Sobre o conteúdo da prova - CSSA 5.8

Caros,

Espero que isto auxilie na tentativa e posterior sucesso de ingressar no mundo CSSA SonicWALL.

A prova de certificação CSSA SonicWALL consiste de 60 questões de alternativas.

Totalmente em inglês e online (realizada pelo portal MySonicWALL.com).

Você tem possibilidade de voltar e avançar a prova e também de marcar a questão para revisão antes de finalizar a prova.

O conteúdo é dividido em:

System Backup

OS Fundamentals

Scalability and Reliability

Secure Access

UTM

Pre-requisites

Online Prep

Content Filtering

Wireless Overview

Eu recomendo que você realize os 03 E-Learning abaixo pois isto auxilia muito nos itens prerequisites e onlineprep.

01 – Network Overview

http://www.sonicwall.com/us/support/eLearning.html#Network_Security_Overview

02 – Network Essencials

http://www.sonicwall.com/us/support/eLearning.html#Network_Security_Essentials

03 – VPN

http://www.sonicwall.com/us/support/eLearning.html#Virtual_Private_Networking_with_SonicOS

Para realizar a prova voce deve criar um cadastro no MySonicWALL

O Score minimo para aprovação é de 80%

quinta-feira, 31 de janeiro de 2013

Politicas de CFS (Content Filter Service) – SonicWALL

Fonte: mastercssa.com.br

Exibir artigo...

Guia de Práticas para melhora do desempenho nos Firewalls da Sonicwall

Guia de Práticas para melhora do desempenho nos Firewalls da Sonicwall

Observação:

Este artigo fornece uma lista de possíveis razões causando problemas de rendimento e desempenho no aparelho UTM SonicWALL. A lista não está completa, mas apenas uma enumeração de algumas das soluções comuns possíveis.

Cada série SonicWALL UTM aparelho tem capacidades de desempenho diferentes, dependendo de especificações de hardware, como a CPU, a RAM ou a memória Flash. É recomendável verificar as capacidades do dispositivo, antes de decidir que os problema de desempenho com o dispositivo é devido a outros fatores.

Os outros fatores que podem afetar o desempenho do dispositivo são os serviços de segurança, como IPS, GAV e GAS. Além disso, fatores como o número de ativos túneis VPN, NAT políticas e regras de acesso também pode fazer uma diferença no desempenho do dispositivo.

Resolução ou solução alternativa:

As seguintes configurações podem determinar a causa do rendimento eo desempenho assuntos relacionados.

1. Maximum Transmission Unit (MTU) da interface WAN do SonicWALL: É o tamanho da unidade máxima de transmissão é o tamanho máximo de um frame Ethernet sendo enviado através de um dispositivo de rede. Por padrão, esse valor é de 1500 bytes, mas em conexões xDSL e cabo este valor é muitas vezes reduzida para conseguir uma conexão mais estável e / ou melhor desempenho. Os valores comuns são: 1492 SDSL / 1460 ADSL / Cabo 1404. O valor MTU é alterado com incrementos de 8 bytes. Na interface WAN SonicWALL este valor é, por padrão 1500 bytes.

Recomendações: Alterar o tamanho da MTU depois de determinar o tamanho da MTU ideal. Consulte o seguinte artigo para determinar o valor MTU ideal: Determinar o valor MTU para sua conexão de Internet. Você também pode usar o mturoute (http://www.softpedia.com/get/Network-Tools/IP-Tools/mturoute.shtml) ferramenta para realizar o mesmo.

2. Fragment non-VPN outbound packets larger than this Interface’s MTU: Esta configuração checkbox funciona em conjunto com MTU, e é ativado por padrão no Gen5 Firmware UTM para o WAN primário e é considerada uma prática recomendada para tê-lo ativado. Não é provável habilitado em Gen4 produtos UTM ou em migrações de Gen4 para Gen5 modelos UTM. Você deve ligá-lo até mesmo em modelos Gen5 (firmware 5.X.X.X)UTM em qualquer interfaces adicionais WAN.

Recomendações: Ative essa opção

As seguintes configurações podem determinar a causa do rendimento eo desempenho assuntos relacionados.

1. Maximum Transmission Unit (MTU) da interface WAN do SonicWALL: É o tamanho da unidade máxima de transmissão é o tamanho máximo de um frame Ethernet sendo enviado através de um dispositivo de rede. Por padrão, esse valor é de 1500 bytes, mas em conexões xDSL e cabo este valor é muitas vezes reduzida para conseguir uma conexão mais estável e / ou melhor desempenho. Os valores comuns são: 1492 SDSL / 1460 ADSL / Cabo 1404. O valor MTU é alterado com incrementos de 8 bytes. Na interface WAN SonicWALL este valor é, por padrão 1500 bytes.

Recomendações: Alterar o tamanho da MTU depois de determinar o tamanho da MTU ideal. Consulte o seguinte artigo para determinar o valor MTU ideal: Determinar o valor MTU para sua conexão de Internet. Você também pode usar o mturoute (http://www.softpedia.com/get/Network-Tools/IP-Tools/mturoute.shtml) ferramenta para realizar o mesmo.

2. Fragment non-VPN outbound packets larger than this Interface’s MTU: Esta configuração checkbox funciona em conjunto com MTU, e é ativado por padrão no Gen5 Firmware UTM para o WAN primário e é considerada uma prática recomendada para tê-lo ativado. Não é provável habilitado em Gen4 produtos UTM ou em migrações de Gen4 para Gen5 modelos UTM. Você deve ligá-lo até mesmo em modelos Gen5 (firmware 5.X.X.X)UTM em qualquer interfaces adicionais WAN.

Recomendações: Ative essa opção

3. Ignore Don’t Fragment (DF) Bit: Habilitar esta opção seria fragmentar pacotes com o bit DF definido. Por padrão esta opção está desmarcada nas configurações avançadas da interface WAN e é recomendável mantê-la desmarcada.

Recomendações: Mantenha-o desativado.

Recomendações: Mantenha-o desativado.

4. The interface speed settings of WAN and other interfaces: Por padrão, todas as interfaces no SonicWALL são definidas para detectar automaticamente a velocidade do link. No entanto, em questões de transferência certa, as configurações de velocidade do link deve ser definido manualmente de acordo com o dispositivo conectado à interface. Uma configuração incorreta de Full duplex de sua WAN, por exemplo, teria os seguintes efeitos:

· Impossível negociar uma conexão com ISP (Provedor).

· Travando conexão com à Internet.

· Dropando pacotes.

· Lentidão no link.

5. Bandwidth Management: Você pode aplicar gerenciamento de banda para tráfego de entrada e de saída nas interfaces na zona de WAN. Permitindo que implica introduzir os valores de largura de banda (em Kbps) disponíveis para a interface. Gerenciamento de banda pode causar degradação do rendimento, se mal configurado. Por exemplo, se BWM está sendo ativado em uma interface sem especificar os valores de largura de banda, o tráfego de entrada e saída atravessando que apontam serão limitados aos valores padrão (384Kbps), mesmo que nenhum regras de acesso são configurados com as definições BWM.

Recomendações: Desativar Gerenciamento de Banda se não for necessário.

Recomendações: Desativar Gerenciamento de Banda se não for necessário.

6. Enable Fragmented Packet Handling in VPN Advanced settings: : Ativando fragmentação ajudaria SonicWALL manipular pacotes fragmentados IPsec.

Recomendações: É recomendável ativar esta opção e deixar a opção Ignorar Bit DF desmarcada.

Recomendações: É recomendável ativar esta opção e deixar a opção Ignorar Bit DF desmarcada.

7. Allow Fragmented Packets in Access Rules: Essa opção é ativada por padrão e as melhores práticas seria mantê-lo ativado.

8. Checar em Connections Monitor para determinar aonde se encontra o host na rede que esta abrindo grande numero de conexões: Se um host na rede foi infectado por malware, ele vai abrir, ao acaso, centenas ou milhares de conexões com a internet, e para outras redes internas. O Monitor Conexões exibe visualizações em tempo real de todas as conexões para e através do dispositivo de segurança SonicWALL. Recomendações: Tente isolar o host e desligue-o da rede até que o malware foi removido.

9. Failover & LB: Quando observado que há uma baixa no desempenho da WAN após a opção de balanceamento tipo Round-Robin esta ativada, É necessário definir um Probe com um endereço IP para o monitoramento. Em tais casos, o tráfego seria enviar para uma ligação WAN, mesmo se essa conexão esta desconectado, resultando em perda de pacotes e deterioração geral na taxa de transferência.

Recomendações: Configurar endereços IP probe de monitoramento.

Recomendações: Configurar endereços IP probe de monitoramento.

10. Conexões: Verifique do monitor de conexões para determinar quais os hosts da rede estão fazendo grandes downloads.

11. Regras de acesso e Politicas de NAT: Deletar Access Rules e Politicas de NAT incorretas ou desnecessárias. Se possível tente agrupar diferentes access rules juntas usando o service groups.

12. Configurar Name Resolution Method em Log > Name Resolution para None.

13. IP Re-assembly: Esta opção esta presenta nos dispositivos Gen4, em Security Services > IPS > Configure. Ativando essa opção seria garantir que os pacotes fragmentados seriam remontados antes de pesquisá-los. Na linha NSA esta opção foi alterada para o “Enable IP fragment reassembly in DPI” na página de diagnóstico. Habilitar ou desabilitar esta opção afetaria todo o motor DPI.

Recomendações: Recomenda-se manter as configurações padrão.

Recomendações: Recomenda-se manter as configurações padrão.

14. Configuração de Maximum Security ou Performance Optimized em Security Services settings: Essas são as configurações globais para o Security Services. Segurança máxima é ativado por padrão e é a configuração recomendada. No entanto, para melhoria no desempenho, configurações de segurança, pode ser configurado paraPerformance Optimized. Ao ativar esta opção, o SonicWALL iria inspecionar todo o conteúdo com uma probabilidade de ameaça alta ou média. Esta opção é ideal para implementações de gateway com grande largura de banda ou intensivo da CPU.

15. Definições na https://x.x.x.x/diag.html relativos à DPI e tamanho da janela TCP:

1. Em diag.html, habilite o checkbox “Enable enforcement of a limit on maximum allowed advertised TCP window with any DPI-based service enabled”

2. Configure o valor no campo abaixo para 256.

16. Otimizando IPS para um melhor desempenho: O Serviço de Prevenção de Intrusão (IPS) da SonicWALL consome uma grande parte da utilização da CPU e largura de banda. Por isso, é aconselhável configurar IPS para que a rede fique bem protegida sem prejudicar o desempenho.

· As assinaturas do IPS são divididas em três Grupos de assinatura ou níveis – Ataques Prioridade Alta, Média e Baixa.

· Ataques de alta prioridade e médias empresas são o tráfego que quase sempre pode ser visto como hostil.

· Por outro lado, ataques de baixa prioridade podem não ser, por vezes, os ataques em si, mas ações do usuário em um ambiente de rede que um administrador de rede julgue indesejados. Uso de Peer-to-Peer ou aplicações de mensagens instantâneas são exemplos deste tipo.

Recomendações: A seguinte configuração é recomendada para IPS:

· Use a configuração do IPS Global para ativar a opção de Detect All os para todos os três grupos de Assinatura do IPS.

· Use a configuração de IPS Global para ativar a opção Prevent All para os Grupos do IPS com assinatura Prioridade High e Medium apenas.

· Desativar Prevenção de Ataques de prioridade baixa. Esta definição não irá impedir o tráfego de baixa prioridade.

No entanto as seguintes assinaturas da categoria de baixa prioridade pode ser individualmente habilitada para a prevenção:

<![if !supportLists]>· <![endif]>Attack-Responses

<![if !supportLists]>· <![endif]>Backdoor

<![if !supportLists]>· <![endif]>Bad-Traffic

<![if !supportLists]>· <![endif]>DDOS

<![if !supportLists]>· <![endif]>DNS

<![if !supportLists]>· <![endif]>DOS

<![if !supportLists]>· <![endif]>Exploit

<![if !supportLists]>· <![endif]>Finger

<![if !supportLists]>· <![endif]>FTP

<![if !supportLists]>· <![endif]>IMAP

<![if !supportLists]>· <![endif]>MS-SQL

<![if !supportLists]>· <![endif]>20

<![if !supportLists]>· <![endif]>MS-SQL/SMB

<![if !supportLists]>· <![endif]>P2P

<![if !supportLists]>· <![endif]>Proxy-Access

<![if !supportLists]>· <![endif]>Scan

<![if !supportLists]>· <![endif]>SMTP

<![if !supportLists]>· <![endif]>SNMP

<![if !supportLists]>· <![endif]>Virus (not to be confused with the Gateway Antivirus)

<![if !supportLists]>· <![endif]>Web-attacks

<![if !supportLists]>· <![endif]>Web-CGI

<![if !supportLists]>· <![endif]>Web-Coldfusion

<![if !supportLists]>· <![endif]>Web-Frontpage

<![if !supportLists]>· <![endif]>Web-IIS

<![if !supportLists]>· <![endif]>Web-Misc

<![if !supportLists]>· <![endif]>Web-PHP

16. Otimizando o Anti-spyware para uma melhor performance: A configuração recomendada para SonicWALL Anti-Spyware Service sao:

<![if !supportLists]>· <![endif]>Use o Anti-Spyware Global Settings para ativar a opção de detectar todos os três grupos de assinaturas para Anti-Spyware . High Danger Medium Danger e Low Danger.

<![if !supportLists]>· <![endif]>Use o Anti-Spyware Global Settings para ativar a opção que impede que todas as assinaturas Spyware high e medium Danger entre na rede.

<![if !supportLists]>· <![endif]>Desativar Prevenção de Perigo Spyware Low Level. Esta definição não irá impedir o tráfego Low Danger Spyware Level.

<![if !supportLists]>· <![endif]>Permitir a inspeção de entrada para todos os protocolos listados.

<![if !supportLists]>· <![endif]>Permitir a inspeção do Spyware Comunicação Outbound.

Fonte: Fuzeqna.

Assinar:

Postagens (Atom)